Blogs

Zero Trust: nooit vertrouwen, altijd verifiëren

- Nooit vertrouwen, altijd verifiëren

- Altijd en overal bescherming bieden

- Richtlijnen om Zero Trust te bereiken

- Automatiseren om te anticiperen op uitzonderingen en dreigingen

Zero Trust is een security strategie. Het is geen product of service, maar een aanpak voor het ontwerpen en implementeren van security principes. De essentie van Zero Trust: never trust, always verify.

Nooit vertrouwen, altijd verifiëren

In de wereld van cybersecurity is vertrouwen een waardevol goed. Maar wat als we je vertellen dat Zero Trust, een revolutionair beveiligingsmodel, het concept van vertrouwen volledig op zijn kop zet? In plaats van blindelings te vertrouwen op alles wat zich achter de bedrijfsfirewall bevindt, gaat Zero Trust ervan uit dat een inbraak altijd mogelijk is en verifieert het elke aanvraag alsof deze afkomstig is van een onbeheerd netwerk. Kortom, het Zero Trust-model leert ons om "nooit te vertrouwen en altijd te verifiëren."

Altijd en overal bescherming bieden

Zero Trust is ontworpen om zich aan te passen aan de complexiteit van de Modern Workplace, waarin de norm is dat mensen, gegevens, applicaties en apparaten zich overal bevinden. Het doel is duidelijk: bescherming bieden aan mensen, apparaten, applicaties en gegevens, waar ze zich ook bevinden.

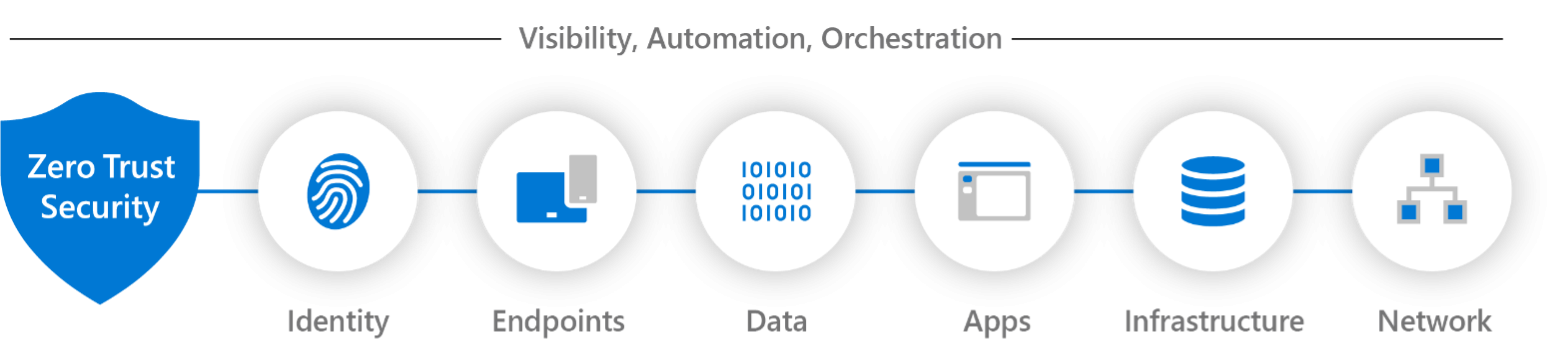

De Zero Trust-aanpak moet de hele digitale omgeving doordringen en fungeren als een geïntegreerde beveiligingsfilosofie en strategie van begin tot eind. Dit wordt bereikt door Zero Trust-controls en -technologieën te implementeren binnen zes fundamentele pilaren.

Richtlijnen om Zero Trust te bereiken

Verschillende organisatorische vereisten, bestaande technologie-implementaties en beveiligingsfasen beïnvloeden allemaal hoe een Zero Trust-beveiligingsmodel moet worden gepland. Met onze ervaring in het helpen beveiligen van organisaties en onze eigen implementatie van het Zero Trust-model, hebben we de volgende richtlijnen ontwikkeld om je te helpen een plan te maken om Zero Trust te bereiken.

Je kunt je aanpak van Zero Trust organiseren rond deze belangrijke technologiepijlers:

- Veilige Identiteit met Zero Trust: Identiteiten, of ze nu mensen, services of IoT-apparaten vertegenwoordigen, vormen de kern van het Zero Trust-controlemechanisme. Bij een poging tot toegang moet de identiteit worden geverifieerd met sterke authenticatie, en de toegang moet voldoen aan de normen voor die identiteit. Volg de principes van minste privilege-toegang.

- Veilige endpoints met Zero Trust: Zodra een identiteit toegang heeft gekregen tot een bron, kan data naar verschillende endpoints stromen, variërend van IoT-apparaten, smartphones, BYOD, beheerde apparaten en on-premises of Azure servers. Deze diversiteit creëert een groot aanvalsoppervlak. Bewaak en controleer de gezondheid en naleving van apparaten voor veilige toegang.

- Veilige Applicaties met Zero Trust: Applicaties en API's bieden de interface waarmee data wordt geconsumeerd. Dit kunnen zowel legacy, on-premises applicaties, maar ook naar de cloud gemigreerde workloads of moderne SaaS-applicaties zijn. Pas controles en technologieën toe om shadow IT te ontdekken, zorg voor passende in-app toestemmingen, beheer de toegang op basis van realtime analyses, bewaak abnormaal gedrag, beheer gebruikersacties en valideer beveiligde configuratieopties.

- Veilige Gegevens met Zero Trust: Waar nodig of waar mogelijk moeten gegevens veilig blijven, zelfs als ze de apparaten, apps, infrastructuur en netwerken verlaten die de organisatie beheert. Classificeer, label en versleutel gegevens en beperk de toegang op basis van die kenmerken.

- Veilige Infrastructuur met Zero Trust: Infrastructuur, of het nu gaat om (on-premises) servers, VM's, containers of microservices, ze vormen allemaal een kritieke bedreiging. Beoordeel versies, configuraties en toegang om de verdediging te versterken. Gebruik telemetrie om aanvallen en afwijkingen te detecteren en blokkeer dan automatisch de toegang. Markeer risicovol gedrag en neem beschermende maatregelen waar mogelijk.

- Veilige Netwerken met Zero Trust: Alle gegevens worden uiteindelijk via netwerkinfrastructuur benaderd. Netwerkcontroles kunnen essentiële beheersmaatregelen bieden om de zichtbaarheid te vergroten en te voorkomen dat aanvallers ongezien door het netwerk bewegen. Segmenteer netwerken, implementeer realtime bescherming, end-to-end versleuteling, monitoring en analyses.

Automatiseren om te anticiperen op uitzonderingen en dreigingen

Met Zero Trust stappen we af van een standaard vertrouwensperspectief naar een perspectief van vertrouwen bij uitzondering. Een geïntegreerde mogelijkheid om die uitzonderingen en meldingen automatisch te beheren is belangrijk, zodat je bedreigingen gemakkelijker kunt vinden en detecteren, erop kunt reageren, en ongewenste gebeurtenissen in je organisatie kunt voorkomen of blokkeren.

Wil je jouw organisatie beter beveiligen met Zero Trust? Meld je aan voor ons webinar op 28 november en ontdek de voordelen.